Ein durchdachtes Cybersecurity-Konzept ist für jedes Unternehmen erfolgskritisch. Je nach Unternehmensgröße und den technischen Anforderungen an das System kann der Grundaufbau einen unterschiedlich komplexen Umfang haben. Aus diesem Grund existieren viele unterschiedliche Planungskonzepte (englisch Frameworks). Nach vielen Jahren als Experten im Bereich IT-Security halten wir das NIST-Framework für eines der realitätsnähesten. Das Framework besteht aus einer Reihe von Richtlinien zur Minderung organisatorischer Cybersicherheitsrisiken, die vom US National Institute of Standards and Technology auf der Grundlage bestehender Standards, Richtlinien und Praktiken veröffentlicht wurden.

Wieso ist die Planung nach NIST sinnvoll?

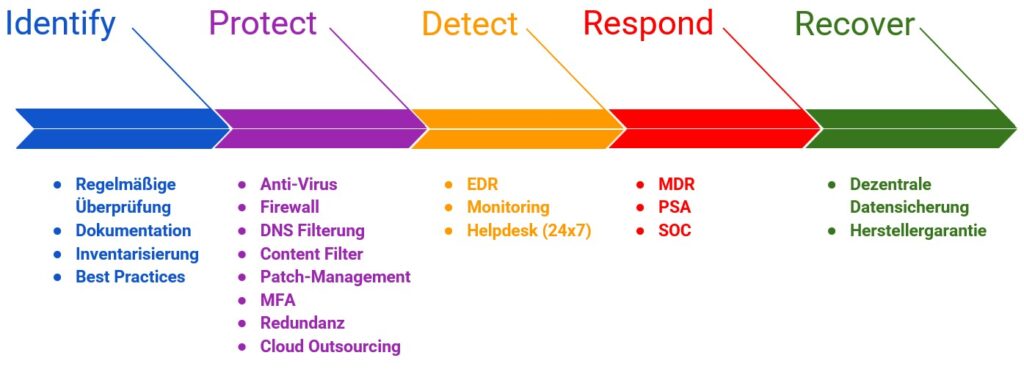

Das NIST-Framework definiert keine klaren Handlungsempfehlungen, sondern klassifiziert die einzelnen Maßnahmen in unterschiedliche Kategorien. Jede technische oder organisatorische Maßnahme wird einer Kategorie zugewiesen. Wiederum jedes IT-Problem durchläuft die Kategorien in chronologischer Reihenfolge.

Als Beispiel finden Sie anbei die Einteilung der jeweiligen Maßnahmen in einem unserer klassischen Systeme:

Identify

Zu Beginn ist die Identifizierung, Dokumentation und Inventarisierung eines der wichtigsten Punkte. Geeignete Maßnahmen, wie die regelmäßige Inventarisierung, sorgen für die notwendigen Informationen, um z.B. bei Sicherheitslücken festzustellen welche Systeme überhaupt betroffen sein könnten.

Protect

In der Kategorie Protect werden Maßnahmen gesammelt, welche einen direkten Schutz für das IT-System bewirken. Eine sehr klassische Maßnahme ist ein Antiviren-System oder ein Content-Filter, um den Zugriff auf illegale Inhalte zu unterbinden.

Wichtig ist: Bei Cyber-Security-Maßnahmen geht es nicht nur um Hacker oder Ransomware, sondern auch um Ausfälle durch zum Beispiel Elementarschäden oder Vandalismus. Aus diesem Grund gelten entsprechende Redundanzen ebenfalls als Protect-Maßnahmen.

Detect

Das jeweilige Cybersecurity-Problem hat nun bereits die Maßnahmen der Kategorie Identify und Protect überwunden. Für ein Unternehmen bedeutet dies, dass das entsprechende Problem nun zu einem kritischen Problem werden kann. Wichtig ist daher, dass das Problem festgestellt und behoben werden kann. Viele IT-Probleme können durch ein Monitoringsystem festgestellt werden, zum Beispiel eine volle Festplatte oder ein fehlgeschlagenes Betriebssystemupdate. Weitere sehr wirkungsvolle Systeme sind EDR-Systeme, die ungewöhnliches Verhalten auf den Endgeräten feststellen können.

Oft vergessen, aber um so wichtiger ist: Der Mensch. Besonders bei komplexen Cyberangriffen werden von den Angreifen viele kleine Maßnahmen getroffen, um den Angriff möglichst effektiv zu gestalten. Die Meldung der Mitarbeiter sollte daher zentral an einem Helpdesk zusammengeführt werden, damit bei ungewöhnlichem Verhalten schnell reagiert werden kann. Wir bieten aus diesem Grund einen 24×7-Service, damit Störungen oder Cyberangriffe jederzeit gemeldet werden können.

Respond

Mindestens so wichtig wie die Erkennung ist die Reaktion auf Cybersecurity-Probleme. Die Erkenntnisse aller Maßnahmen sollte an dieser Stelle zentral zusammengeführt werden und die Reaktion muss zeitnah und wirkungsvoll sein, um größeren Schaden abzuwenden.

Recover

Die letzte Instanz ist die Kategorie Recover. In diesem Fall konnte das Problem nicht wirkungsvoll verhindert werden. Ein klassiches Beispiel wäre die Datensicherung. Bei einem Datenverlust, der nicht verhindert wurde, kann an dieser Stelle lediglich der letzte gesicherte Stand wiederhergestellt werden. Aus diesem Grund ist eine gute Garantie-Abdeckung und eine dezentrale Datensicherung existenzsichernd für jedes Unternehmen.

Fazit

Für jede Firmengröße und Branche gibt es unterschiedliche Schwerpunkte in der IT-Sicherheit. Wichtig ist, den Bedarf genau festzustellen und die gewählten Maßnahmen sinnvoll zu kombinieren.